Как известно, даже если у вас паранойя - это не значит, что за вами не следят.

Сегодня, когда за вами совершенно точно

следят, эта фраза особенно актуальна - крупные компании давно мониторят ваши действия в сети, кибермошенники приглядываются к счету в банке, а нейросети научились успешно распознавать лица и находить по фото ваш профиль ВКонтакте.

Чтобы сохранить приватность хотя бы дома, рекомендуем наше от взлома. Сегодня мы дадим ряд дополнительных рекомендаций для тех, кого злоумышленники все-таки смогли взломать и получить доступ к камере ПК или ноутбука.

Представьте, что световой индикатор камеры на секунду загорается и тут же гаснет. Это может быть тревожным звонком, игнорировать который нельзя (если вы не хотите, чтобы ваша личная жизнь вдруг стала общественной). Но даже если индикатор не горит, веб-камера все еще может тайно работать.

Узнать, какие программы используют камеру, довольно просто.

1. Прежде всего, вам понадобится специальный софт, который покажет все процессы, связанные с тем или иным устройством. Для этой цели предлагаем воспользоваться Process Explorer. Эта удобная программа доступна в онлайн - и оффлайн -режимах.

2. Затем вам нужно узнать название веб-камеры в системе (в русскоязычных версиях Windows это звучит как «Имя объекта физического устройства»). Найти эту информацию нетрудно: Пуск - Панель управления - Оборудование и звук - Диспетчер устройств.

3. Далее «Устройства обработки изображений» - «Свойства» камеры - вкладка «Сведения». В выпадающем списке выбираем «Имя объекта физического устройства», которое выглядит примерно так: «\Device\0000009c». Щелкните по нему правой кнопкой мыши и нажмите «Копировать».

4. Теперь заходим в Process Explorer, открываем поиск по кнопке с иконкой бинокля (или сочетанием Ctrl + F), вставляем «Имя объекта физического устройства» и запускаем поиск, чтобы найти все процессы, использующие вашу веб-камеру.

Если никакой подозрительной активности не обнаружилось, беспокоиться не о чем. Обычно в этом списке вы найдете только Skype или другие приложения для видеозвонков. Однако не поленитесь проверить путь запуска. Злоумышленники часто пытаются выдать вредоносную программу за легитимное приложение, пользуясь невнимательностью обычных пользователей.

Если же вы видите в списке Process Explorer подозрительные несистемные программы, которые вы точно не устанавливали, рекомендуем закрыть этот процесс и выполнить полное .

P. S.

Описанный выше способ можно применять и к микрофонам, которые также могут стать целью для шпионских программ.

Мысль о том, что кто-то взломал камеру вашего ноутбука и шпионит за вами, чтобы затем шантажировать вас, угрожая опубликовать видеозапись в интернете или отправить кому либо конкретно, может звучать как сюжет из голливудского фильма. Но это не так уж трудно сделать, как можно подумать. Camfecting – это незаконный доступ к веб-камере владельца путем взлома. Это один из самых распространенных способов, которыми пользуются хакеры. Они получают полный контроль над камерой – внедряют программные “жучки”, снимают и записывают компрометирующие моменты из жизни жертвы

Все, что нужно сделать хакерам для взлома вашей камеры, это установить вредоносное ПО с удаленным управлением в ваш ноутбук (это также дает им доступ к вашим личным файлам, сообщениям и истории просмотра). Тем не менее, легко обнаружить предупреждающие знаки и положить этому конец. Как это сделать?

На видео: Как узнать следят ли за тобой через web камеру

Другой способ заманить жертв для загрузки программного обеспечения – RAT (Троян удаленного доступа), это фишинговые письма, которые скрывают поддельные URL-адреса и вредоносные файлы. Относитесь к письмам от неизвестных отправителей с осторожностью и не нажимайте на подозрительные ссылки и не загружайте подозрительные вложения.

Некоторые люди опасаются, что встроенная в их ноутбуки вебкамера может за

ними подглядывать. Они опасаются этого настолько серьезно, что порой даже

заклеивают изолентой ее недремлющее око. Делают они это не зря. Мы расскажем,

как можно программно овладеть встроенной в ноутбук веб-камерой и использовать ее

функционал как в мирных, так и не очень целях.

Я был очень удивлен и расстроен, когда узнал, что в великом и могучем.NET

Framework напрочь отсутствует возможность простого взаимодействия с веб-камерами.

В четвертой версии ситуация улучшилась (для SilverLight-проектов точно появились

соответствующие классы), но протестировать я их не успел, поскольку пример для

данной статьи я начал писать еще до официального выхода VS2010 и 4-го.NET’a.

Практически отчаявшись, я плотно засел в гугле. Результаты поиска по рунету

меня не вдохновили – все, что я нашел – это ссылки на MSDN и технологию

DirectDraw. Я даже попробовал набросать простенький примерчик, но из-за

отсутствия опыта работы с DirectDraw меня постиг облом. У меня получилось

собрать совсем простенькое приложение, но я так и не смог выловить в нем все

глюки.

Еще больше отчаявшись, я принялся шерстить ресурсы наших западных товарищей.

Проштудировав несколько десятков ссылок, я смог нарыть много вкусностей. Среди

них были всевозможные примеры и небольшие статейки (американцы не любят много

писать). Мне даже удалось найти рабочий пример на основе DirectDraw, но, когда я

увидел код – ужаснулся. Разобраться в нем было тяжело. Поэтому я решил с ним не

заморачиваться, а попытаться найти способ попроще. Не успел я распрощаться с

примером на DirectDraw, как на глаза мне попался еще один. Автор примера закодил

целую библиотеку для работы с веб-камерами и другими устройствами видеозахвата,

используя технологию VFW (Video For Windows).

Жаль, что проект автора (я про библиотеку) был максимально кастрирован. Все,

что позволяла сделать библиотека – вывести изображение с веб-камеры. Ни захвата

отдельных кадров, ни записи видео и других полезных нам фич не было.

И тем не менее, мое подсознание решительно сказало мне, что этот проект и

есть то, что я искал. Не успел я беглым взглядом пробежаться по его коду, как

увидел имена знакомых win-сообщений и не менее знакомых названий WinAPI функций.

Когда-то давным-давно мне приходилось писать приложение для работы с веб-камерой

на Delphi. Тогда я и столкнулся с этими функциями впервые.

Посмотрев сорцы, я решил написать свою версию библиотеки и снабдить ее нужным

функционалом.

Вполне возможно, что в одном компе/ноуте может быть несколько веб-камер. За

примером далеко ходить не надо. Мне по работе часто приходится организовывать

простенькие видеоконференции. Обычно в них участвуют два человека. Каждого из

участников снимает отдельная камера. Сами камеры подключены к моему компу. Когда

я начинаю съемку, то выбираю в программе для работы с видеокамерами нужную в

настоящий момент камеру. Раз уж мы решили взять камеру под контроль, то обязаны

разобраться, как получать список установленных устройств видеозахвата и выбрать

то, с которым будем работать в настоящий момент.

Для решения этой нехитрой задачи в WindowsAPI предусмотрена функция

capGetDriverDescription(). Она принимает пять параметров:

В случае успешного выполнения, функция вернет TRUE. Описание функции у нас

есть, теперь посмотрим, как определить ее в C#. Делается это так:

protected static extern bool capGetDriverDescriptionA (short wDriverIndex,

ref String lpszName, int cbName, ref

String lpszVer, int cbVer);

Обрати внимание, что перед тем, как указать имя подключаемой функции, в

обязательном порядке требуется написать имя DLL, в которой она определена. В

нашем случае это avicap32.dll.

Так, функция импортирована, теперь можно написать класс, в котором она будет

использоваться. Весь код класса для получения списка устройств я приводить не

стану, покажу лишь код ключевого метода:

public static Device GetAllCapturesDevices()

{

String dName = "".PadRight(100);

String dVersion = "".PadRight(100);

for (short i = 0; i < 10; i++)

{

if (capGetDriverDescriptionA(i,

ref dName, 100, ref dVersion,

100))

{

Device d = new Device(i);

d.Name = dName.Trim();

d.Version = dVersion.Trim();

devices.Add(d);

}

}

return (Device)devices.ToArray

(typeof(Device));

}

Код выглядит проще некуда. Самое интересное место в нем – цикл, в котором

происходит вызов упомянутой выше функции capGetDriverDescription. Из MSDN мы

знаем, что индекс (первый параметр функции capGetDriverDescription()) может

варьироваться от 0 до 9, поэтому мы целенаправленно запускаем цикл в этом

диапазоне. Результатом выполнения метода будет массив классов Device (этот класс

я определил самостоятельно, смотри соответствующие исходники).

С получением списка устройств разобрались, теперь позаботимся об отображении

видеопотока с камеры. Тут нам сослужит хорошую службу функция

capCreateCaptureWindow(), предназначенная для создания окна захвата.

Немного забегая вперед, скажу, что дальнейшие действия с камерой будут

происходить путем банальной отправки сообщений окну захвата. Да, именно так,

придется воспользоваться до боли знакомой windows-программисту (и приколисту)

функцией SendMessage().

Теперь присмотримся внимательнее к функции capCreateCaptureWindow(). Ей

требуется передать шесть аргументов:

Результатом выполнения функции будет handle созданного окна или NULL в случае

ошибки. Поскольку эта функция также относится к WinAPI, то ее опять-таки нужно

импортировать. Код импортирования приводить не буду, поскольку он практически

идентичен тому, что я писал для функции capGetDriverDescription(). Лучше сразу

взглянем на процесс инициализации камеры:

deviceHandle = capCreateCaptureWindowA (ref deviceIndex, WS_VISIBLE |

WS_CHILD, 0, 0, windowWidth, windowHeight, handle, 0);

if (SendMessage(deviceHandle, WM_CAP_DRIVER_CONNECT, this.index, 0) > 0)

{

SendMessage(deviceHandle, WM_CAP_SET_SCALE, -1, 0);

SendMessage(deviceHandle, WM_CAP_SET_PREVIEWRATE, 0x42, 0);

SendMessage(deviceHandle, WM_CAP_SET_PREVIEW, -1, 0);

SetWindowPos(deviceHandle, 1, 0, 0, windowWidth, windowHeight, 6);

}

В этом коде сразу после создания окна производится попытка отправки сообщения

WM_CAP_DRIVER_CONNECT. Отличный от нуля результат выполнения функции расскажет

нам о ее успешности.

Теперь представим, что сегодня боги на нашей стороне и произведем

незамедлительную отправку нескольких сообщений: WM_CAP_SET_SCALE,

WM_CAP_SET_PREVIEWRATE, WM_CAP_SET_PREVIEW. Увы, как и в случае с функциями, C#

ничего не знает о существовании этих констант. Тебе опять придется определять их

самостоятельно. Список всех необходимых констант с комментариями я привел ниже.

//Пользовательское сообщение

private const int WM_CAP = 0x400;

//Соединение с драйвером устройства видеозахвата

private const int WM_CAP_DRIVER_CONNECT = 0x40a;

//Разрыв связи с драйвером видеозахвата

private const int WM_CAP_DRIVER_DISCONNECT = 0x40b;

//Копирование кадра в буффер обмена

private const int WM_CAP_EDIT_COPY = 0x41e;

//Включение/отключение режима предпосмотра

private const int WM_CAP_SET_PREVIEW = 0x432;

//Включение/отключение режима оверлей

private const int WM_CAP_SET_OVERLAY = 0x433;

//Скорость previewrate

private const int WM_CAP_SET_PREVIEWRATE = 0x434;

//Включение/отключение масштабирования

private const int WM_CAP_SET_SCALE = 0x435;

private const int WS_CHILD = 0x40000000;

private const int WS_VISIBLE = 0x10000000;

//Установка callback-функции для preview

private const int WM_CAP_SET_CALLBACK_FRAME = 0x405;

//Получение одиночного фрейма с драйвера видеозахвата

private const int WM_CAP_GRAB_FRAME = 0x43c;

//Сохранение кадра с камеры в файл

private const int WM_CAP_SAVEDIB = 0x419;

Дальнейшее описание класса для работы с веб-камерой я опущу. Каркас я

рассмотрел, а со всем остальным ты легко разберешься путем раскуривания моего

хорошо прокомментированного исходника. Единственное, что я не хотел бы оставлять

за кадром – это пример использования библиотеки.

Всего в библиотеке я реализовал (точнее, дописал) пару методов: GetAllDevices

(уже рассматривали), GetDevice (получение драйвера устройства видеозахвата по

индексу), ShowWindow (отображение изображения с веб-камеры), GetFrame (захват

отдельного кадра в графический файл) и GetCapture (захват видеопотока).

В качестве демонстрации работоспособности изготовленной либы я набросал

небольшое приложение. На форме я расположил один компонент ComboBox

(используется для хранения списка имеющихся устройств видеозахвата) и несколько

кнопок – "Обновить", "Пуск", "Остановить" и "Скриншот". Ах да, еще на моей форме

пестреет компонент Image. Его я применяю для отображения видео с камеры.

Разбор полетов начнем с кнопки "Обновить". По ее нажатию я получаю список

всех установленных устройств видеозахвата. Начинка этого обработчика события:

Device devices = DeviceManager.GetAllDevices();

foreach (Device d in devices)

{

cmbDevices.Items.Add(d);

}

Правда, все просто? Разработанная нами библиотека берет на себя все черную

работу и нам остается лишь наслаждаться объектно-ориентированным

программированием. Еще проще выглядит код для включения отображения видеопотока

с камеры:

selectedDevice.ShowWindow(this.picCapture);

Опять же, все проще пареной репы. Ну и теперь взглянем на код кнопки "Скриншот":

Device selectedDevice = DeviceManager.GetDevice(cmbDevices.SelectedIndex);

selectedDevice.FrameGrabber();

Я не стал уделять особого внимания методу FrameGrabber(). В моем исходнике

вызов метода приводит к сохранению текущего кадра прямо в корень системного

диска. Разумеется, это не очень корректно, поэтому перед боевым применением

программы не забудь внести все необходимые поправки.

Теперь настало время поговорить о том, как соорудить простенькую, но надежную

систему видеонаблюдения. Обычно такие системы базируются на двух алгоритмах:

различие двух фреймов и простое моделирование фона. Их реализация (код)

достаточно объемна, поэтому в самый последний момент я решил пойти по более

простому пути. Под легким путем подразумевается использование мощного, но пока

малоизвестного фреймворка для.NET – AForge.NET.

AForge.NET в первую очередь предназначен для разработчиков и исследователей.

С его помощью, девелоперы могут существенно облегчить свой труд при разработке

проектов для следующих областей: нейросети, работа с изображениями (наложение

фильтров, редактирование изображений, попиксельная фильтрация, изменение

размера, поворот изображения), генетика, робототехника, взаимодействие с видео

устройствами и т.д. С фреймворком поставляется хорошая документация. В ней

описаны абсолютно все возможности продукта. Не поленись хорошенько с ней

ознакомиться. Особенно мне хочется отметить качество кода этого продукта. Все

написано цивильно и копаться в коде – одно удовольствие.

Теперь вернемся к нашей непосредственной задаче. Скажу честно, средствами

фреймворка она решается как дважды два. "Тогда зачем ты мне парил мозг WinAPI

функциями?" – недовольно спросишь ты. А за тем, чтобы ты не был ни в чем

ограничен. Сам ведь знаешь, что проекты бывают разные. Где-то удобнее применить

махину.NET, а где-то проще обойтись старым добрым WinAPI.

Вернемся к нашей задачке. Для реализации детектора движений нам придется

воспользоваться классом MotionDetector из вышеупомянутого фреймворка. Класс

отлично оперирует объектами типа Bitmap и позволяет быстренько вычислить процент

расхождения между двумя изображениями. В виде кода это будет выглядеть примерно

так:

MotionDetector detector = new MotionDetector(

new TwoFramesDifferenceDetector(),

new MotionAreaHighlighting());

//Обработка очередного кадра

if (detector != null)

{

float motionLevel = detector.ProcessFrame(image);

if (motionLevel > motionAlarmLevel)

{

flash = (int) (2 * (1000 / alarmTimer.Interval));

}

if (detector.MotionProcessingAlgorithm is BlobCountingObjectsProcessing)

{

BlobCountingObjectsProcessing countingDetector = (BlobCountingObjectsProcessing)

detector.MotionProcessingAlgorithm;

objectsCountLabel.Text = "Objects: " + countingDetector.ObjectsCount.ToString(

);

}

else

{

objectsCountLabel.Text = "";

}

Вышеприведенный код (не считая инициализацию класса MotionDetector) у меня

выполняется при получении очередного кадра с веб-камеры. Получив кадр, я

выполняю банальное сравнение (метод ProcessFrame): если значение переменной

motionlevel больше motionLevelAlarm (0.015f), то значит, надо бить тревогу!

Движение обнаружено. На одном из скришотов хорошо видна работа демонстрация

детектора движений.

Веб-камеру можно запросто приспособить для распознавания лиц и создания

продвинутого способа лог-она в систему? Если переварив весь этот материал, ты

думаешь, что это сложно, то ты ошибаешься! В конце марта на сайте

http://codeplex.com (хостинг

для OpenSource проектов от MS) появился пример (а затем и ссылка на статью),

демонстрирующий реализацию программы для распознавания лиц с использованием

веб-камеры. Сам пример основан на использовании новых возможностей.NET и

SilverLight. Разобрать этот пример в рамках журнальной статьи нереально, так как

автор исходника постарался и сделал все максимально шикарно. Тут тебе и

алгоритмы для работы с изображениями (фильтр размытия, уменьшения шума,

попиксельное сравнение, растяжка и т.д.) и демонстрация новинок SilverLight и

много чего еще. Одним словом, must use! Ссылку на проект и статью ищи ниже.

Приведенные в статье примеры послужат тебе хорошей отправной точкой. На их

основе легко сварганить как профессиональную утилиту для работы с веб-камерой, и

поднимать на ее продаже несколько сотен баксов в квартал или написать хитрого и

злобного трояна-шпиона.

Вспомни статью про . В ней я говорил, что времена клавиатурных шпионов уже прошли.

Сейчас особенно актуальны аудио и видеоданные. Если учесть, что сегодня

веб-камера – обязательный атрибут любого ноутбука, то нетрудно представить,

сколько интересного видео ты сможешь заснять, подсунув жертве "полезную

программку"… Однако я тебе этого не говорил:). Удачи в программировании, а

будут вопросы – пиши.

http://blogs.msdn.com/

– Русская версия статьи "Silverlight 4 real-time Face Detection"

(распознавание лиц в реальном времени при помощи SilverLight).

http://facelight.codeplex.com/ – здесь хостится проект "Facelight",

позволяющий распознавать лица в реальном времени. Если ты собрался закодить

серьезную софтину для определения лиц или логона в систему, то посмотреть на

этот проект просто обязан.

http://www.aforgenet.com/framework/ – тут ты

найдешь AForge .NET – отличный и простой в использовании фреймворк для работы с

видео, изображениями и т.д.

http://vr-online.ru

– все исходники примеров, а также кучу дополнительной информации ты

можешь слить с сайта проекта VR-Online.

Как следить через веб камеру ноутбука? Возможно ли вести скрытое наблюдение через веб камеру ноутбука? Да, возможно, программа слежения для ноутбука поможет вам в этом.

Хотим сразу обратить ваше внимание на тот факт, что скрытое наблюдение через веб камеру ноутбука без разрешения пользователя этого устройства, тайная слежка, прослушка звонков и чтение личной переписки, во многих странах незаконно. Поэтому, если вы хотите наблюдать через веб камеру ноутбука скрытно, учтите этот немаловажный факт.

Нашим консультантам довольно часто задают примерно вот такой вопрос: «Правда, что через веб камеру можно следить за человеком скрыто?». Конечно можно и это чистая правда, что через веб камеру следят и родители за своими детьми, и ревнивые супруги друг за другом, и руководители за своими подчиненными, и спецслужбы за опасными нарушителями спокойствия.

Следят все и за всеми. Да и сделать это с нынешними технологиями довольно просто даже обычному пользователю. Теперь о том, что подразумевает под собой «слежка через веб камеру ноутбука», зачем она нужна и как она осуществляется.

Слежка через веб камеру ноутбука – это возможность удаленно (находясь на значительном расстоянии от самого ноутбука) включать веб камеру и смотреть в режиме реального времени за тем, что происходит в комнате.

Видеонаблюдение через веб камеру ноутбука позволит быть в курсе всего, что творится у вас дома, когда вас нет:

Если вы руководитель компании, где сотрудники работают на ноутбуках в офисе или выезжают с ними на задания, тогда скрытое наблюдение через веб камеру ноутбука позволит видеть все происходящее, попадающее в поле зрения камеры. Вы будете в курсе того чем занимаются сотрудники в рабочее время на своих рабочих местах. Также в сможете наблюдать через веб камеру ноутбука чем занимаются выездные работники на заданиях.

Для того, чтобы можно было наблюдать через веб камеру ноутбука скрыто и удаленно, необходимо установить программу слежения на этот ноутбук. Одной из лучших программ скрытого наблюдения через камеру ноутбука 2019 года считается программа слежения Vkurse Windows.

На странице нашего сайта нужно скачать программу слежения для ноутбука Vkurse Windows бесплатно . Более подробно о том, как устанавливается и настраивается программа слежения через веб камеру ноутбука, написано в Руководстве в pdf. Его можно скачать на странице VkurSe Windows – рядом с кнопкой «Скачать».

Внимание! Пожалуйста, имейте в виду, что на нашем сайте вы можете:

Если с Вас за регистрацию или установочный файл будут требовать деньги - значит, вы находитесь на сайте мошенников, будьте внимательны!

Включать камеру вы сможете через свой персональный кабинет, который откроется у вас после регистрации. Первые 7 дней он будет работать бесплатно. Для того чтобы и дальше вы смогли включать видеонаблюдение через веб камеру ноутбука удаленно, нужно будет оплатить подписку.

В этот тестовый период вы ознакомитесь с огромными возможностями программы:

Программа VkurSe Windows – одна из лучших программ слежения через камеру ноутбука 2019.

Статьи о том, что для защиты от слежки надо заклеивать фронтальную камеру публикуются уже лет 15. Уверена, что вы видели десятки таких текстов. Возможно, их спонсируют производители черной изоленты.

В 2016 году опрос «Лаборатории Касперского» показал, что 23% россиян ведутся на такие статьи и заклеивают камеру на ноутбуке. Скорее всего, эти люди делают не только это, но принимают и другие меры безопасности. Например, они стараются не выходить из дома. Ведь увидеть компьютер с заклеенной камерой в общественном месте - редкая удача.

Но такие люди все же есть. Их окружение недоумевает: «Ты идиот? Кому надо смотреть на твою пропитую рожу?». Увы, но кое-кому все же может быть надо.

Если вы работаете за служебным компьютером, то за вами могут наблюдать сотрудники IT-отдела или начальство. Но защищаться от такой слежки не стоит, иначе о вас могут подумать: «Он что-то скрывает? Надо бы присмотреться к нему».

Сноуден и его единомышленники пропагандируют теорию о том, что популярные операционные системы время от времени делают фотографии пользователя и передают их на свои серверы. Но это часть глобальной системы слежения, от которой сложно спрятаться. Если вы простой порядочный человек, то вам нет нужды от нее защищаться.

Но есть люди, которые целенаправленно устанавливают программы для слежки и извлекают из этого выгоду. О них и поговорим.

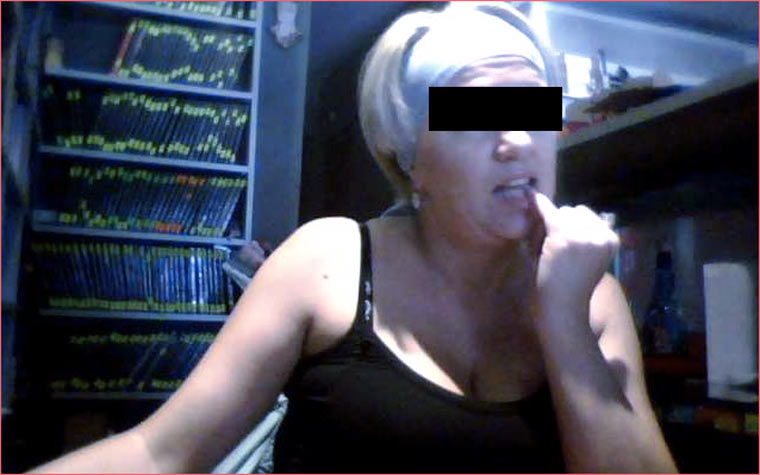

Все фото из галереи выше взяты из старого треда ☆ ShowCase ☆ Girl Slaves On Your RAT на hackforums.net. Хулиганы взломали камеры этих женщин, сделали фотографии и выложили, чтобы похвастаться достижениями перед товарищами. Скорее всего, жертвы никогда не узнают об этом.

RAT (Remote Administration Tools или Remote Access Trojan) - это софт для скрытого от пользователя удаленного управления компьютером. Первая такая программа появилась еще в 1998 году и называлась BackOrifice.

Термин RAT-ер ввели в обиход журналисты BBC несколько лет. Так в СМИ принято называть хулиганов, которые устанавливают RAT на компьютеры «жертв» и собирают на них «компромат». Чаще они делают это просто ради прикола, но некоторые зарабатывают на этом.

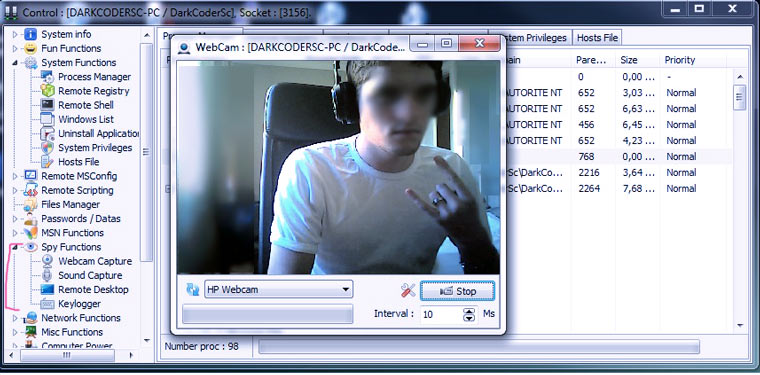

В галерее выше скрины программы DarkComet RAT. Это махровая классика жанра, самый известный инструмент для скрытого управления чужим компьютером, появился еще в 2008 году. Его имя иногда даже попадает в новости. Ходят слухи, что именно DarkComet использовался сирийскими властями для слежки за оппозицией.

Таблица в левой части экрана - список пользователей, компьютерами которых можно управлять. Справа список доступных действий для каждого. Как видите, компьютеры полностью в руках мошенников. Можно даже загружать файлы и запускать bat-скрипты. Отдельного внимания заслуживают разделы Spy Functions и Fun Functions .

«Шпионские функции» позволяют наблюдать за «рабом»: записывать звук и видео, делать что-то на рабочем столе (что-то вроде TeamViewer), записывать все нажатия клавиш. А «забавные функции» могут напугать жертву: отключить мышь/клавиатуру, выдвигать дисковод, отправлять сообщений в виде диалоговых окон или чата на экран компьютера. Уточню на всякий случай: когда работает RAT, на Windows огонек возле камеры в большинстве случаев не горит.

Да. Есть некоторые разновидности RAT работают под MacOS. Вот например, кроссплатформенный Blackhole, который изображен на картинке выше. Стандартных функций у него поменьше, но можно запускать сценарии на Apple Script и Shell-скрипт.

В RAT для Mac разработчики часто не включают функции для записи видео, так как в OS X и MaсOS они не могут бороться с включением огонька, который позволяет пользователю обнаружить работу программы. Даже у совсем нового RAT, который появился конце 2016 года, Backdoor.OSX.Mokes.a есть только функции для записи видео с экрана и звука. К вебкамере у него доступа нет.

Да, для Android. Например, очень часто упоминаемый DroidJack. После установки это программы на смартфон жертвы, злоумышленник получает доступ к ее камере, микрофону, контактам, SMS, звонкам, местоположению, установленным приложениям. Для запуска не требует root-прав.

Сначала RAT-ер создает файл с расширением exe, так называемый «стаб», в котором прописывает необходимые настройки. После этого ему надо сделать так, чтобы жертва запустила его на своем компьютере.

Первый путь - замаскировать файл под что-то полезное и убедить человека открыть его. Например, упомянутой выше сирийской оппозиции шпионы засылали DarkComet под видом «шифровальщика сообщений для Skype» и убеждали установить его для защиты от правительственной слежки.

RAT-программы распространяются как индивидуально: «парень передает однокласснице ГДЗ по химии в виде exe-файла» или массово: выкладка на торренты или файлобменники под видом полезных программ, спам в соцсетях, почте, форумах. BlackHole, например, распространялся под видом антивируса для Mac.

Второй путь - тупо пристроиться к чужому компьютеру с флешкой, пока его хозяин отошел. Жертвами RAT-еров часто становятся их близкие люди. В Tor сети можно наткнутся на сайты с зазывной надписью на главной «Прямая трансляция с фронтальной камеры моей 13-летней сестры Джози. Заплатите 0.01BTC ($10) и наблюдайте за ней круглосуточно».

Продавцы магазинов бытовой техники могут устанавливать программы для слежки на компьютеры покупателей.

Саму программу для удаленного доступа скачать проще простого. Ее можно найти в открытом доступе или купить в любом Tor-магазине цифровых товаров. Визуально, четверть вредоносных программ, которые там представлены - различные разновидности RAT.

По одной (комплект: проверенная программа + очень подробная инструкция) они продаются по цене от $0.5 до $2 долларов. Либо можно купить сразу 20-30 разновидностей RAT в виде Hacker Starter Pack за $10-$50, в который будет входить еще куча других программ, средства их распространения, маскировки от антивирусов (криптования) и обучающая литература. Документированные исходные коды RAT могут стоить несколько сотен долларов.

Упомянутый выше DarkComet уходит в прошлое, ведь разработчики закрыли проект еще в 2012 году. Но у него есть сотни аналогов и клонов. По данным исследования портала DarkReading, ТОП-3 RAT в конце 2015 года это - Sakula, KjW0rm и Havex. Но DarkComet пока еще держится на пятом месте в рейтинге.

Жертвами RAT’еров в большинстве случаев оказываются девочки 10-18 лет. Ведь за такой жертвой наблюдать интереснее всего. Девушки часто совмещают прием ванны с просмотром кино на ноутбуке, переодеваются несколько раз в день, ходят по дому в полуобнаженном виде, обсуждают с подругами подробности своей интимной жизни.

В 2013 году журналисты из BBC News писали, что доступ к компьютеру женщины стоит $1-$2, а мужчины всего лишь пару центов. Но на продаже доступов много денег не поднять, так как смотреть в камеру за незнакомцами быстро надоедает. А вот на эротическом видео заработать можно.

«Забавные функции» есть в RAT неслучайно. Они помогают психологически надавить на жертву и вынудить делать что-то, что может возбудить зрителей-педофилов. На картинке выше видно пронизанное ужасом и беспомощностью лицо малолетней девочки, которую шантажируют через веб-камеру и заставляют раздеваться.

Подобные видео очень нужны сайтам для педофилов и садистов. В даркнете, ресурсы «для взрослых» с действительно «специфическими» видео, берут несколько сотен долларов за подписку с одного посетителя и у них есть возможность неплохо платить поставщикам контента.

Нередко целью RAT-еров часто являются владельцы прокаченных аккаунтов в популярных онлайн-играх. Типичная история с форумов:

Я отошел попить чай. Когда вернулся, то увидел, что КОМП САМ перетаскивает игровые предметы и обменивается ими с кем-то.

Иногда таким образом взламывают владельцев посещаемых сайтов, блогов и страниц в соцсетях.

Хулиганам не нужно, чтобы вы догадались о том, что вашим компьютером пользуется кто-то еще. Множество жертв RAT-еров не осознают своей участи. Анализ форумов выявил признаки, которые могут говорить о том, что вы стали «рабом»:

Камеру надо заклеивать в последнею очередь. Для избежания такой проблемы следует соблюдать всем известные правила безопасности: не скачивать всякую фигню из левых источников, не открывать подозрительные файлы из почты, не поддаваться на уговоры «поставить программу для накрутки лайков VK», не давать никому работать за своим личным компьютером.